.png)

返回学js开发!!!!!!!

相关文章

常用标签-->xss 常用标签及绕过姿势总结 - FreeBuf网络安全行业门户

20、XSS——XSS跨站脚本_xss攻击流程图-CSDN博客

开篇

一般考虑闭合 考点是闭合 过滤的话实战很难绕过

最简单的如过滤<script></script>

xss的根本就是输入与输出 js代码的闭合

如登录框的输入能存储到数据库,则后台访问时就被一直x

盗取Cookie 劫持页面的 配合钓鱼的

一、XSS跨站-输入输出-原理&分类&闭合

漏洞原理:接受输入数据,输出显示数据后解析执行

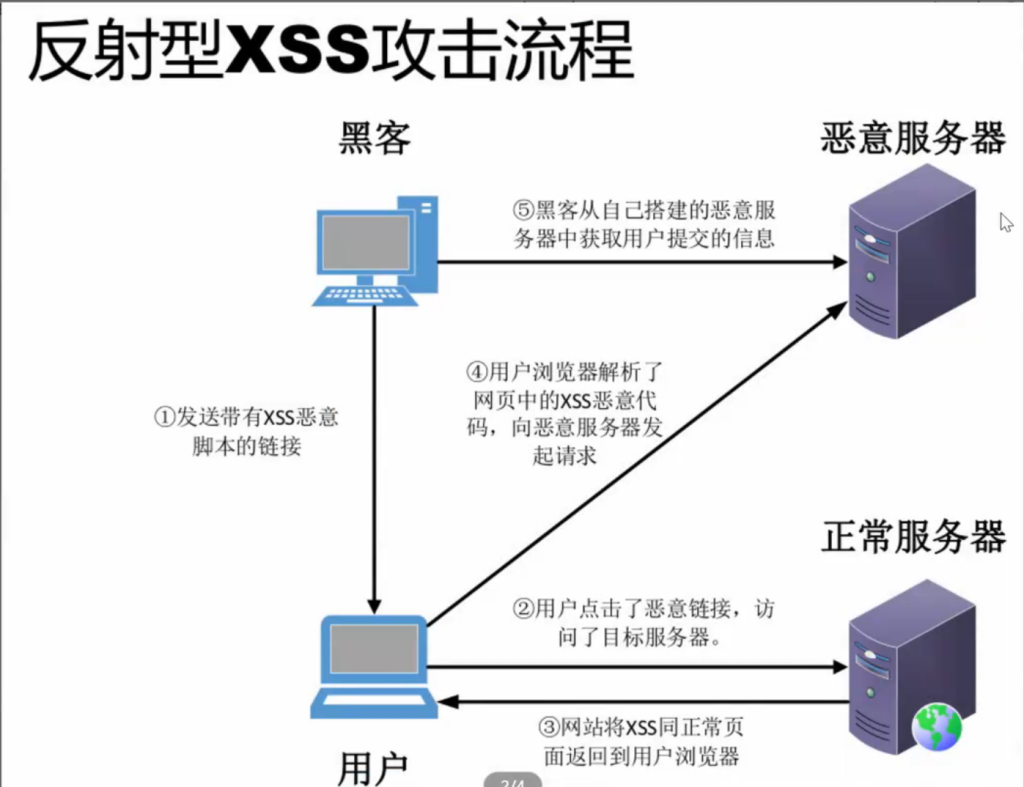

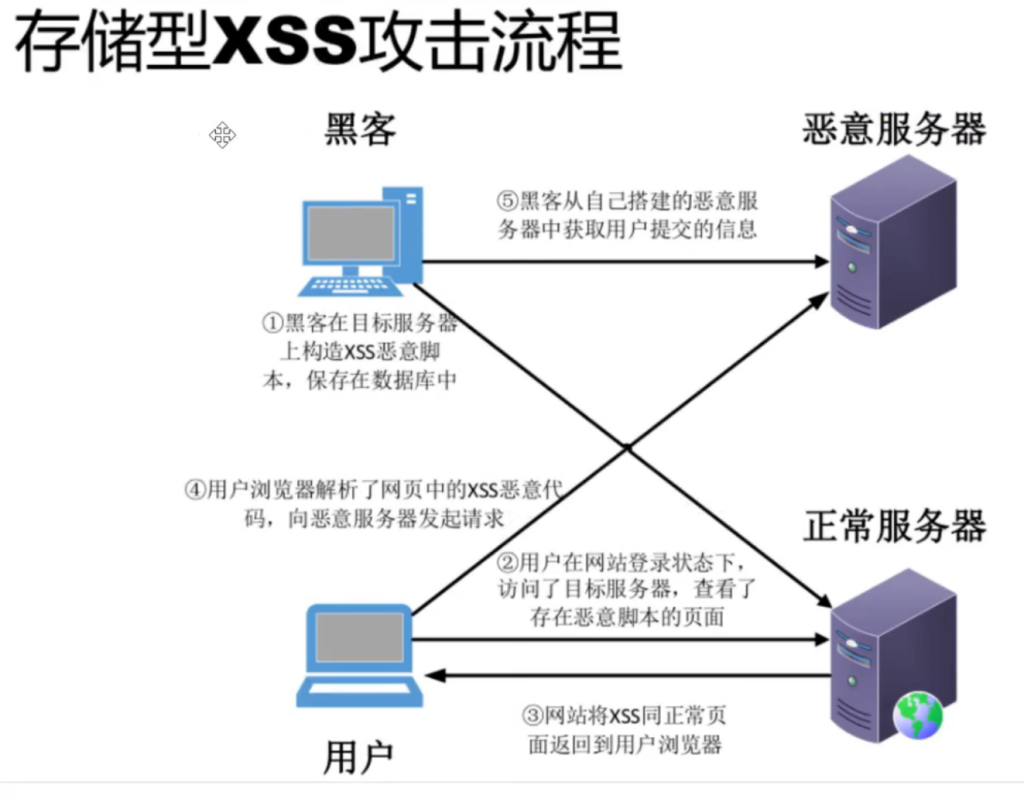

基础类型:反射(非持续),存储(持续),DOM-BAS

拓展类型:jquery,mxss,uxss,pdfxss,flashxss,上传xss等

攻击利用:盲打,COOKIE盗取,凭据窃取,页面劫持,网络钓鱼,权限维持等

安全修复:字符过滤,实例化编码,httponly,CSP防护,WAF拦截等

测试流程:看输出想输入在哪,更改输入看执行代码(执行结果由标签,过滤决定)

跨站:最容易产生、最容易忽略、需要配合、鸡肋(需要被动触发)

需要受害者来触发 前端js代码会被浏览器前端执行

被动触发型的漏洞一般都不收 反射型一般不收

需要构造好触发的url代码发给受害者,要了解怎么让受害者点、点了是否能触发,如浏览器阻止

能否和站长或管理员有交互?

存储型举例

脱发的网站需要上传信息 上传一段js代码 存入到数据库

管理员开始操作 就触发了xss 可以盗取管理员的cookie或者其他操作

前端输入123 随后选中检查 看123在哪 能否构造js语句

二、XSS跨站-分类测试-反射&存储&DOM

1、数据交互的地方

get、post、headers

反馈与浏览

富文本编辑器

各类标签插入和自定义

2、数据输出的地方

用户资料

数据输出

评论,留言等

关键词、标签、说明

文件上传

-反射型XSS---非持续型:(某案例测试)

常见情况是攻击者通过构造一个恶意链接的形式,诱导用户传播和打开由于链接内所携带的参数会回显于页面中或作为页面的处理数据源,最终造成XSS攻击

-存储型XSS---持续型:(某案例测试)

存储型XSS是持久化的XSS攻击方式,将恶意代码存储于服务器端,当其他用户再次访问页面时触发,造成XSS攻击。存储到数据库 留言板、评论区 下一个访问者会触发

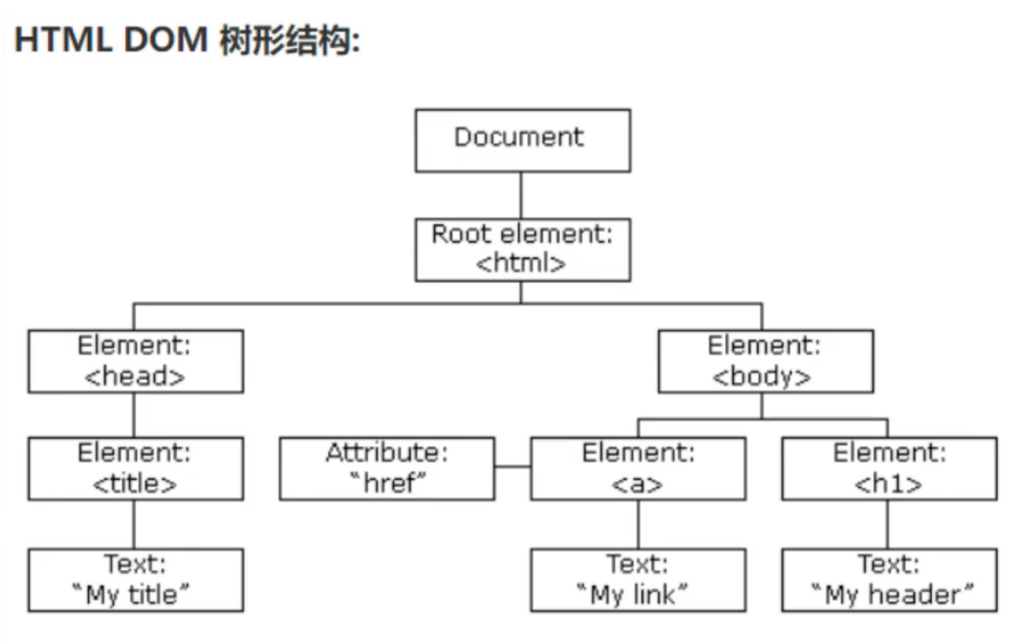

-DOM-base型XSS:(某案例测试)

通过修改原始的客户端代码,受害者浏览器的DOM环境改变,导致有效载荷的执行。页面本身没有变化,但由于DOM环境被恶意修改,有客户端代码被包含进了页面并执行。

js里面对dom树的操作,是对html代码的值做处理的,

过滤javascript、<>等,闭合是需要在标签里执行js代码

小结

开发是基础 基础不牢

Comments NOTHING